Souhrn

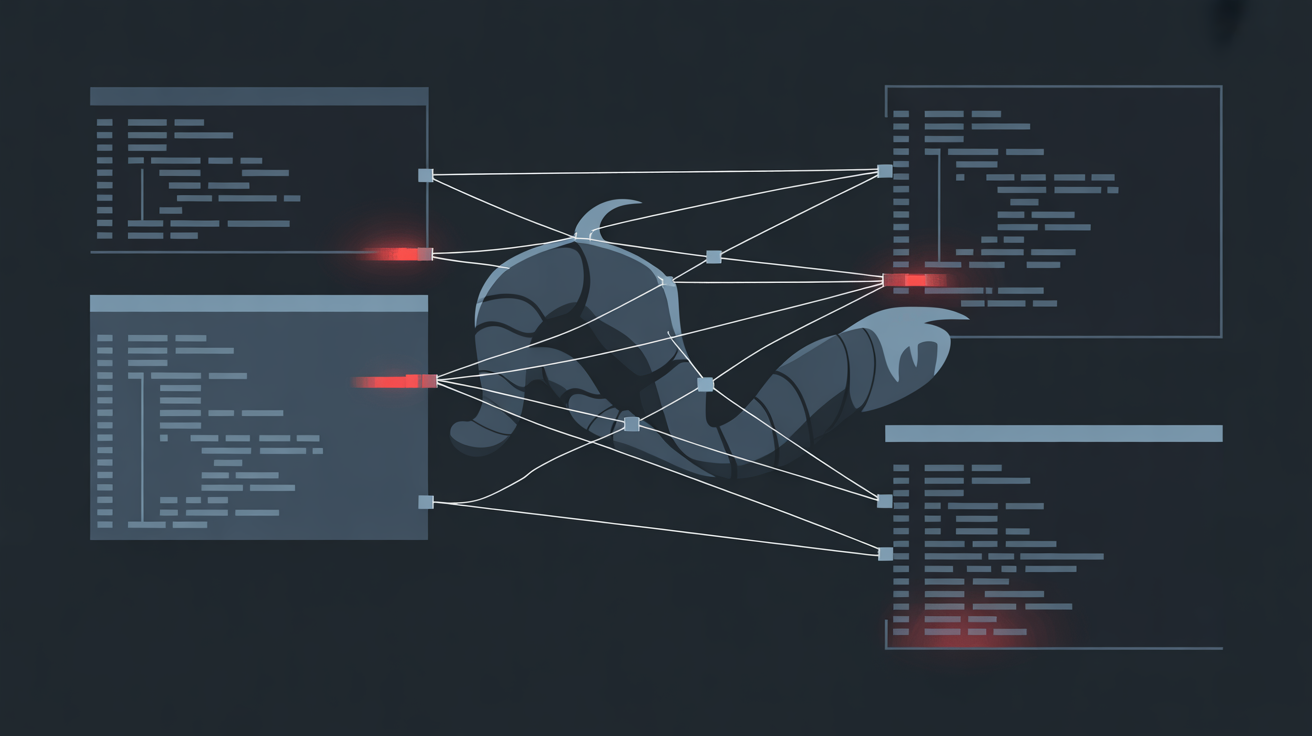

Nově detekovaná varianta Shai Hulud 3.0, třetí evoluce tohoto malware, útočí na JavaScript ekosystém prostřednictvím škodlivých npm balíčků. Zaměřuje se na kompromitaci dodavatelského řetězce místo přímých útoků na koncové zařízení, což umožňuje krádež přihlašovacích údajů a laterální šíření v developerových prostředích. Tato verze přináší vylepšení v odolnosti a úniku detekci.

Klíčové body

- Shai Hulud 3.0 je self-propagating worm distribuovaný přes npm balíčky, které slouží k odcizení přihlašovacích údajů a automatickému šíření.

- Vylepšení zahrnují lepší zpracování chyb, modulární kód, pokročilé techniky zakódování a širší kompatibilitu včetně Windows prostředí.

- Detekováno firmou Aikido Security, která se specializuje na bezpečnost software supply chain; zatím distribuováno v menším počtu balíčků, což naznačuje testovací fázi.

- Kampaně zahájena v září, zaměřena na JavaScript developery a CI/CD pipeliney.

- Hlavní riziko spočívá v obcházení okrajových bezpečnostních opatření a přístupu k citlivým cloudovým tajemstvím.

Podrobnosti

Shai Hulud je malware kampaň poprvé pozorovaná v září, která se soustředí na kompromitaci dodavatelského řetězce open-source software. Na rozdíl od tradičních útoků, které infikují koncová zařízení, tento worm používá trojanizované balíčky v Node Package Manageru (npm), což je nástroj pro správu závislostí v Node.js prostředí. Npm umožňuje developerům instalovat knihovny pro JavaScript projekty, ale zároveň představuje slabé místo, protože developery často instalují tisíce balíčků bez hlubší kontroly.

Varianta 3.0, objevená výzkumníky z Aikido Security – nizozemské firmy zaměřené na automatizovanou detekci rizik v open-source balíčcích –, zdokonaluje předchozí techniky. Zahrnuje robustnější zpracování chyb, díky čemuž malware přežívá selhání a pokračuje v šíření. Modulární architektura usnadňuje údržbu a úpravy útočníky, zatímco vylepšené zakódování kódu ztěžuje detekci antivirovými nástroji. Nově podporuje různé JavaScript runtime prostředí, včetně Windows, což rozšiřuje dosah za Linux/macOS developery.

Zatím bylo malware distribuováno přes méně balíčků než v předchozích kampaních, což může být záměrné – útočníci často testují nové verze v omezeném rozsahu před masivním nasazením. Tento přístup minimalizuje riziko brzké detekce. Shai Hulud se šíří laterálně přes developerova prostředí a continuous integration (CI) pipeliney, jako jsou GitHub Actions nebo Jenkins, kde má přístup k tokenům pro cloud služby (např. AWS, Azure). To umožňuje útočníkům získat citlivé údaje, jako jsou API klíče pro infrastrukturu.

V kontextu rostoucích supply chain útoků, jako byl případ XZ Utils v Linuxu nebo SolarWinds, toto zdůrazňuje zranitelnost open-source ekosystému. Developery by měli používat nástroje jako npm audit, sbom (software bill of materials) a signature verification pro kontrolu balíčků.

Proč je to důležité

Tato evoluce Shai Hulud ukazuje, jak se developerova prostředí stávají atraktivním cílem pro pokročilé aktéry. Obcházením tradičních firewallů a endpoint ochrany přímý přístup k vysokohodnotným aktivům v cloudu představuje riziko pro celé organizace. V IT průmyslu, kde závisí na open-source, to nutí k posílení sběrných kontrol, adopci zero-trust modelů a automatizované analýzy závislostí. Pro JavaScript developery znamená to nutnost revidovat npm workflow a integrovat security scanning do CI/CD. Pokud se kampaň rozšíří, může ovlivnit tisíce projektů, což by zesílilo globální debatu o důvěře v open-source supply chain. Celkově to podtrhuje potřebu investic do bezpečnosti softwarového vývoje, aby se zabránilo eskalaci podobných hrozeb.

Zdroj: 📰 SiliconANGLE News