Souhrn

Aplikace SmartTube, oblíbený neoficiální klient pro YouTube na zařízeních Android TV, se stala obětí bezpečnostního incidentu. Google Play Protect ji automaticky deaktivoval po objevení podezřelých prvků, včetně skryté knihovny sbírající data uživatelů. Vývojář Yuliskov změnil digitální signaturu aplikace, což vedlo k odstranění starých verzí z GitHubu.

Klíčové body

- Google Play Protect označil SmartTube za falešnou aplikaci snažící se ovládnout zařízení nebo krást data.

- Únik digitální signatury umožnil potenciální zneužití pro šíření malware pod stejným jménem.

- Analýza verze 30.51 odhalila skrytou nativní knihovnu, která sbírá informace o modelu zařízení, verzi Androidu, síťovém připojení a dalších údajích a odesílá je na externí servery.

- Vývojář změnil signaturu a ID aplikace, staré APK byly z GitHubu odstraněny.

- Žádné důkazy o krádeži tokenů nebo spuštění škodlivého kódu, ale chování připomíná botnet.

Podrobnosti

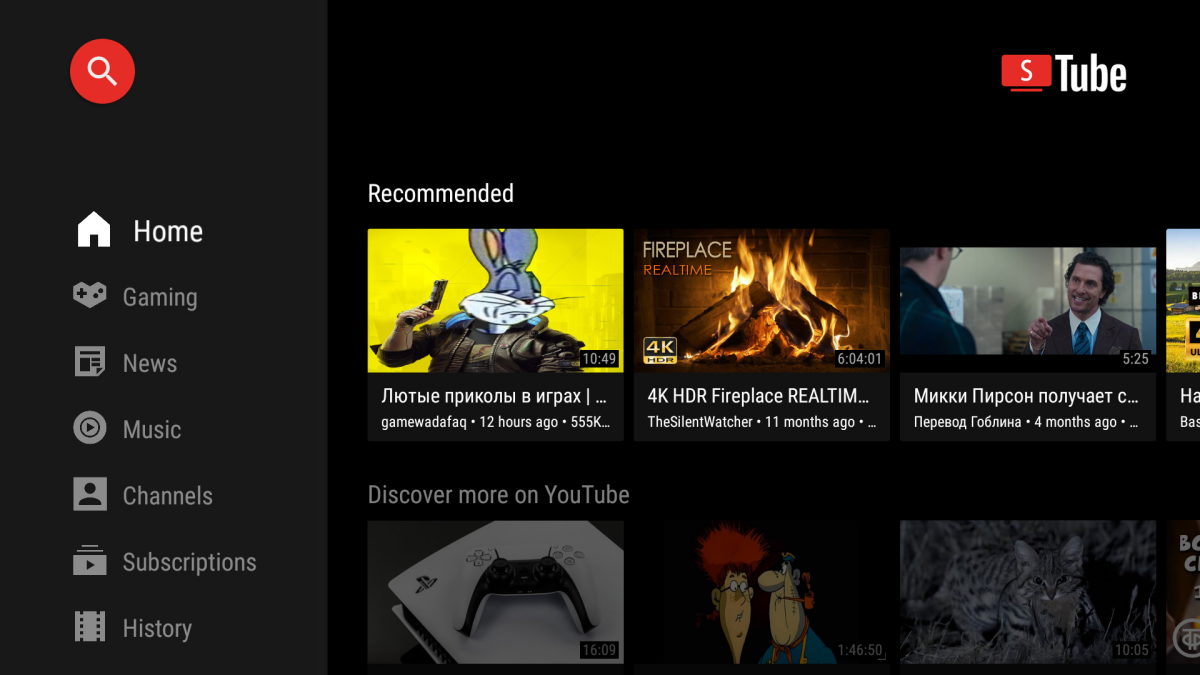

SmartTube je neoficiální aplikace pro Android TV, která slouží k přehrávání videí z YouTube bez reklam, s podporou stahování obsahu a bez nutnosti Google účtu. Funguje na zařízeních jako Nvidia Shield nebo Chromecast with Google TV a instaluje se typicky mimo Google Play Store, například z GitHubu.

Problém se objevil před několika dny, kdy uživatelé hlásili, že Google Play Protect – vestavěný bezpečnostní systém Androidu – aplikaci deaktivoval. Zobrazila se výstraha: „Aplikace je falešná. Snaží se ovládnout vaše zařízení nebo krást vaše data.“ Uživatelé měli možnost aplikaci ponechat nebo odinstalovat. Tento systém chrání před škodlivým softwarem tím, že kontroluje podpis aplikací a chování během provozu.

Vývojář Yuliskov vysvětlil, že došlo k úniku digitální signatury použité k ověření authenticity aplikace. Tento klíč umožňuje podepisovat nové verze, ale po úniku ho mohou zneužít útočníci k nahrávání falešných APK souborů s malwarem pod názvem SmartTube. Existující instalace nejsou ovlivněny, ale nové distribuce ano. Řešením byla změna signatury na novou, což automaticky mění identifikátor aplikace (package name). Proto byly ze stránek GitHubu releases odstraněny všechny staré APK soubory s původní signaturou.

Další analýza od jednoho uživatele se zaměřila na verzi 30.51. Odhalila skrytou nativní knihovnu (native library), která se spouští při startu aplikace. Tato knihovna shromažďuje citlivé údaje: model a výrobce zařízení, verzi Androidu, název síťového operátora, typ připojení (Wi-Fi nebo mobilní data), název balíčku aplikace, cestu k interním souborům, unikátní ID uložené v aplikaci, dříve uloženou lokální IP adresu a příznak přítomnosti Firebase (služby pro analýzu a notifikace). Všechny tyto údaje se odesílají v pozadí na servery útočníků jako registrační zpráva. Ačkoli nebyly nalezeny důkazy o krádeži přihlašovacích tokenů nebo spuštění dalšího škodlivého kódu, toto chování odpovídá typickému botnetu, kde se zařízení registrovala pro budoucí útoky jako DDoS nebo spam.

Proč je to důležité

Tento incident podtrhuje rizika sideloadingu aplikací mimo oficiální obchody, jako je Google Play. SmartTube má miliony uživatelů, kteří oceňují její funkce pro blokování reklam, ale bezpečnostní kontroly Play Protectu zachránily mnohá zařízení. V širším kontextu kyberbezpečnosti to zdůrazňuje nutnost ochrany digitálních podpisů – jejich únik umožňuje sofistikované útoky maskované za důvěryhodné aplikace. Pro uživatele Android TV znamená nutnost aktualizace na novou verzi s čistou signaturou a kontrolu Play Protectu. V ekosystému Androidu, kde neoficiální appky jako SmartTube nahrazují oficiální YouTube klienta, roste tlak na lepší detekci malware v nativních knihovnách. Vývojáři by měli používat hardware security moduly pro klíče a uživatelé by měli preferovat ověřené zdroje.

Zdroj: 📰 Ghacks Technology News

|

|  | flashlights, headlamps Fenix & outdoor | Vybavení do přírody | Brandýs nad Labem-Stará Boleslav | Letní škola AI

| flashlights, headlamps Fenix & outdoor | Vybavení do přírody | Brandýs nad Labem-Stará Boleslav | Letní škola AI